一、Locked勒索病毒简介

Locked勒索病毒(或称LockBit)是近年来活跃度极高的勒索软件即服务(RaaS)家族之一,主要针对企业网络,尤其是服务器和数据库系统。其攻击特点鲜明:

- 双重勒索模式:不仅加密文件(常见扩展名如.locked、.lockbit),还窃取敏感数据,威胁若不支付赎金就公开数据,加剧企业压力。

- 快速加密:采用高效加密算法(如AES+RSA),能迅速加密大型数据库文件,导致业务瘫痪。

- 横向移动:利用漏洞(如ProxyShell、Log4j)或弱口令,在内网扩散,危害多台服务器。

- 勒索信息:加密后会留下勒索说明文件(如README.txt),引导受害者通过Tor网络联系攻击者。

二、数据库被加密后如何应对与解密

立即响应步骤:

1. 隔离与断网:立即断开受感染服务器的网络连接,防止病毒蔓延至备份系统或其他服务器。

2. 评估损失:确认被加密的数据范围(如MySQL、Oracle、SQL Server数据库文件)及是否有备份可用。

3. 保留证据:不要删除加密文件或勒索信息,可用于后续分析和法律追查。

4. 报警与报告:向当地网警及行业监管机构报告,同时通知相关客户(若涉及数据泄露)。

解密可能性分析:

- 免费解密工具:定期关注安全厂商(如奇安信、360、卡巴斯基)发布的解密工具,部分旧版本Locked病毒可能已被破解。

- 专业数据恢复服务:联系专业网络安全公司,尝试通过系统残留、内存分析等技术进行部分恢复。

- 支付赎金的风险:

- 不推荐支付:支付后可能无法获得有效密钥,且会助长犯罪,并可能因违反制裁法规面临法律风险。

- 若不得已需支付:务必通过专业谈判顾问介入,并全程在法律指导下进行。

三、综合防护服务设计方案

为预防未来攻击,企业应建立多层防护体系:

1. 预防层:加固与防御

- 定期更新与补丁管理:确保操作系统、数据库及应用程序(如Web服务)及时安装安全补丁。

- 最小权限原则:数据库账户按需分配最低权限,禁用默认账户,使用强密码并定期更换。

- 网络分段:将数据库服务器置于独立VLAN,严格限制访问源(仅允许应用服务器IP)。

- 终端防护:部署EDR(终端检测与响应)软件,实时监控异常行为。

2. 检测层:监控与预警

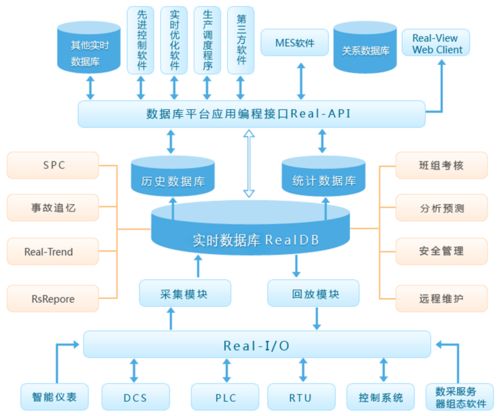

- 入侵检测系统(IDS/IPS):部署网络层IDS,监测勒索病毒典型通信模式(如C2连接)。

- 日志集中分析:收集数据库审计日志、系统日志,通过SIEM平台进行异常登录、批量文件操作告警。

- 漏洞扫描:定期对服务器进行漏洞扫描与渗透测试。

3. 响应与恢复层:容灾与应急

- 3-2-1备份原则:至少保存3份数据副本,使用2种不同介质(如磁盘+磁带),其中1份离线或异地存储。定期测试备份恢复流程。

- 制定应急预案:明确感染后的隔离、报告、恢复决策流程,并定期演练。

- 购买网络安全保险:转移部分财务风险,保险通常提供应急响应服务支持。

4. 持续服务内容建议

- 员工安全意识培训:定期开展钓鱼邮件演练,教育员工不点击可疑链接附件。

- 安全运维外包:考虑与MSSP(托管安全服务提供商)合作,获得7×24小时监控与响应。

- 威胁情报订阅:接入行业威胁情报,及时获取Locked等勒索病毒的最新攻击指标(IOCs)。

###

面对Locked等勒索病毒,企业需摒弃“事后补救”思维,转向“持续防护”。通过技术加固、实时监控、可靠备份与员工教育构建纵深防御体系,方能最大限度降低风险。若不慎感染,保持冷静,按专业流程处置,优先依托备份恢复业务,坚决避免盲目支付赎金。